Índice del Artículo

Nuestra información en peligro.

En varias ocasiones hemos dedicado nuestro Blog a Internet y a las nuevas tecnologías, así como a los problemas que conlleva su uso inapropiado. Así, desde este blog destacamos el post titulado Protegernos en Internet o el titulado Uso de las nuevas tecnologías en el ámbito del trabajo, o bien la entrada dedicada a los Tipos de delitos informáticos. Vamos a seguir con esta amplia e interesante temática y dedicamos esta nueva entrada a los problemas relacionados con la visibilidad de nuestros datos privados y nuestra información en la red y el robo de información.

Nuestra información expuesta en Internet.

Las conocidas como TIC (tecnologías de la información y el conocimiento), son un elemento completamente integrado en nuestras vidas. Están presentes tanto en el ámbito laboral y profesional, como en el ámbito privado y familiar y permiten el intercambio y circulación de información ya sea pública y abierta, o sea personal y privada. Sin embargo, a pesar de ser una herramienta fundamental en nuestras relaciones, las TIC pueden vulnerar algunos de los derechos protegidos por la Constitución. Así sucede con el Derecho a la intimidad personal y familiar recogido en el Artículo 18.1 de la CE y con el Secreto de las Comunicaciones recogido en el punto 3 de este mismo artículo.

Además, en relación con la vulneración de estos derechos hay toda una serie de conductas delictivas e irregulares detectadas en el ciberespacio. Junto con el desarrollo de las nuevas tecnologías e Internet, casi paralelamente, se ha desarrollado el cibercrimen.

Es necesario destacar el libro El cibercrimen. Fenomenología y criminología de la delincuencia en el ciberespacio de Fernando Miró Llinares.

En esta obra, el prólogo, escrito por el profesor Marcus Felson, ofrece un resumen de los distintos tipos de cibercrimen: “Entre los tipos existentes podemos citar la piratería informática, el uso de código malicioso, el sabotaje interno, el correo basura, el uso no autorizado de redes, los fraudes cibernéticos, la suplantación o usurpación de identidad, el spoofing, el ciberespionaje, la ciberextorsión, la ciberintimidación, el ciberacoso o acoso en línea, el sexting, la pornografía infantil y el contenido ilícito, entre otros muchos que son profundamente analizados por el autor”

También las autoridades y fuerzas de seguridad han tenido que adaptarse para hacer frente a los nuevos delitos y conductas sospechosas desarrolladas en Internet.

Un ejemplo es la Brigada de Investigación Tecnológica de la Policía Nacional Española.

La BIT ofrece una clasificación de los delitos informáticos y dentro de ellos encontramos varios tipos de conductas delictivas que vulneran nuestros derechos a la intimidad y al secreto de las comunicaciones.

- Los ataques contra el Derecho a la Intimidad que se basan en el descubrimiento y revelación de secretos mediante el apoderamiento y difusión de datos reservados registrados en ficheros o soportes informáticos. (Artículos del 197 al 201 del Código Penal).

- Los sabotajes informáticos que producen daños mediante la destrucción o alteración de datos, programas o documentos electrónicos contenidos en redes o sistemas informáticos. (Artículo 263 y otros del Código Penal).

-

Los fraudes informáticos que son aquellas estafas desarrolladas a través de la manipulación de datos o programas para la obtención de un lucro ilícito. (Artículos 248 y siguientes del Código Penal).

Son conductas delictivas que suelen estar interrelacionadas ya que, por ejemplo, el robo de datos personales normalmente tiene como finalidad la manipulación de tales datos o la provocación de algún daño, o bien la obtención de algún beneficio ilícito. Entre las técnicas empleadas para robar o manipular datos personales encontramos el phising, el pharming o el spoofing.

Vamos a definir cada uno de estos términos:

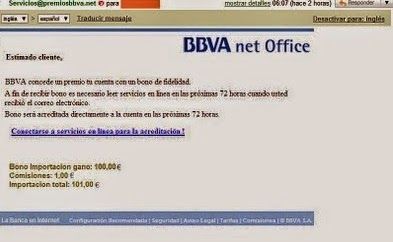

- PHISHING

Ejemplo de phishing (Fuente: Experiencia sobre Hw, Sw y Comunicaciones)

- PHARMING

- SPOOFING

Plataformas que merman nuestra intimidad.

Además de estas conductas y prácticas delictivas, como señalamos en nuestra entrada Consejos fundamentales para protegernos en Internet, existen determinadas plataformas y redes sociales que, de entrada,parecen vulnerar la protección de nuestros datos de carácter personal y nuestra intimidad. Esto es así porque se basan en la introducción voluntaria de información y datos personales por parte de los usuarios que publican comentarios, imágenes, enlaces, etc., ya sea a través de su propio perfil o mediante publicaciones en otros perfiles.

Cuando el usuario crea un perfil en alguna de estas plataformas está sacrificando voluntariamente parte de su intimidad.

Esta renuncia aunque sea voluntaria, parece que está condicionada por los términos y cláusulas de uso que es obligatorio aceptar si se quiere un funcionamiento pleno de la red social. También es cierto que en todas estas plataformas aparecen textos legales informando sobre la protección de datos de sus usuarios; sin embargo, normalmente ocurre que esos textos legales son complejos y resultan poco comprensibles para un ciudadano medio y se aceptan las condiciones de la plataforma por defecto.

Además, en ocasiones, estos textos legales aparecen en lugares de difícil localización y visibilidad. Por otro lado, en ocasiones puede suceder que esa información personal gestionada por estas plataformas sea cedida o comunicada a terceros por causas diversas como servicios de almacenaje o acciones de marketing directo, o bien servicios de hosting.

Otro elemento que puede perjudicar nuestra intimidad es el hecho de que las principales redes sociales utilizadas por cibernautas en España desarrollan la gestión y el tratamiento de nuestros datos personales fuera de nuestro país o de la Unión Europea.

El peligro de los dispositivos electrónicos y las emisiones electromagnéticas.

Pero además de todas estas formas de atacar nuestra intimidad, más o menos conocidas por todos, existen otros medios para vulnerar nuestra privacidad que ni siquiera sospechamos. Todos nuestros aparatos y dispositivos electrónicos: nuestro móvil, nuestra tablet, el portátil, incluso la televisión o nuestras tarjetas de crédito, emiten unas señales y ondas electromagnéticas que pueden ser rastreadas y captadas.

Lo destacable de estas capturas es que pueden ser realizadas aunque ese dispositivo esté desconectado es y sin la batería. Existen técnicas vinculadas con el espionaje como el phreacking o el llamado eavesdropping desarrolladas desde los años 50 del siglo XX.

Estas técnicas capturan las frecuencias y ondas electromagnéticas de los dispositivos electrónicos. El conocido como phreacking es un vocablo inglés que combina la palabra freak, que significa monstruo o rareza, y la palabra hack, que significa piratear.

Los phreakers son capaces de manipular e interceptar dispositivos a través de las frecuencias que éstos emiten. Así estos expertos desde cualquier lugar pueden manipular un móvil para que se conecte con cualquier ordenador interceptando las ondas electromagnéticas.

De este modo pueden monitorizar la actividad del dispositivo sin levantar ninguna sospecha. Por su parte, el conocido como eavesdroppingse puede traducir como escucha secreta o escucha oculta. Mediante latécnica del eavesdropping se pueden realizar escuchas a distancia registrando y editando las vibraciones provocadas por el sonido emitido por la voz humana sobre cristales, paredes, etc.

Evidentemente, los protagonistas de una conversación captada mediante la técnica del eavesdropping no sospechan en ningún momento que su conversación privada está siendo escuchada.

Fuente: Hacking Library

Relacionado con todas estas técnicas, sobre todo con el phreacking encontramos el término TEMPEST, que significa tempestad en inglés, al cual también se le han buscado otras definiciones como acrónimo de Transient ElectroMagnetic Pulse Emanation Standard.

Con este nombre, Tempest, fue bautizada una operación militar desarrollada por los EEUU durante la Guerra Fría. La operación Tempest tenía como objetivo la captación y estudio de emisiones electromagnéticas producidas por equipos electrónicos para extraer información, y, a su vez, para diseñar técnicas defensivas frente a posibles ataques de este tipo. Así comenzó a acuñarse el término ataques TEMPEST para referirse a estas técnicas de obtención de información que son invisibles, que se realizan a distancia y que no precisan Internet.

Esto es posible porque, básicamente, las corrientes eléctricas de cualquier dispositivo electrónico presentan unas variaciones que reproducen como un reflejo de los datos procesados. Además, las emisionesde un dispositivo persisten aún cuando están apagados y esto es debido a que todos funcionan con una batería interna que sigue funcionando.

La propia definición, sus principios y su procedimiento nos dan una idea de lo peligrosas que son estas técnicas, ya que apagar nuestro móvil o desconectarnos de Internet no preserva nuestra información ni nuestra privacidad, cuando sus ondas son capturadas al desplazarse por el aire.

Cualquier información puede ser captada, ya sean datos personales o información confidencial sobre nuestra empresa, sobre una fórmula magistral…

Fuente: ICOS GmbH

La solución es tener una protección especial, sin embrago es complicado ya que los ataques TEMPEST no dejan rastro y se desconoce quién los realiza y cuándo. La protección ante este tipo de ataques partedel principio básico de la Jaula de Faraday, aunque este dispositivo no es muy cómodo. La investigación en este campo y el despliegue para conseguir una protección efectiva en agencias militares y en entidades que manejan información clasificada o sensible, ha favorecido el desarrollo de componentes que mantienen la conductividad en todos los puntos.

Así grandes empresas y organismos disponen de zonas aisladas protegidas contra las técnicas de phreaking e insonorizadas y apantalladas con cristales que no permiten la escucha oculta.

Sin embargo, no son salas que recuerden a un bunker de paredes metálicas gruesas, sino que con esos avances en materiales aislantes y conductivos que hemos mencionado antes parecen salas corrientes.

Además, se han diseñado toda una serie de artículos TEMPEST. Sí, disponemos de tiendas de campaña unipersonales protegidas que pueden desplegarse en cualquier momento, y también fundas apantalladas que bloquean las señales de identificación por radiofrecuencia.

Por otro lado, se han diseñado tarjeteros, carteras y otros elementos que permiten aislar y proteger lo que llevemos dentro: móvil, tarjeta… y con un aspecto completamente normal. Con estos elementos podemos evitar que nuestra información sea robada y que nuestros desplazamientos y actividad sean monitorizados.

Para finalizar con este interesante post, desde Elche Detectives aconsejamos, a la hora de investigar un fraude tecnológico, o ante la sospecha de que estamos siendo víctimas de ataques TEMPEST, acudir a profesionales, como los detectives informáticos.

[/fusion_builder_column][/fusion_builder_row][/fusion_builder_container]